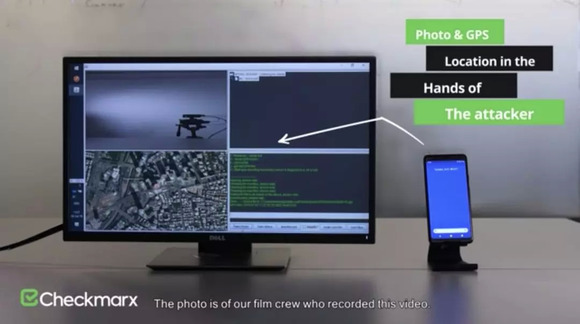

通过漏洞,黑客可以利用受害者的手机拍照、录制视频、录制通话语音,甚至跟踪用户位置。

文|新智元

编辑|小芹 亮亮

你可能一直在被观看,却不知道是谁在观看。

摄像头,已经从手机的附带功能,升级为记录生活的一种方式。面对金黄的银杏林、枝头的初雪、和朋友相聚的火锅,我们都会拿出手机,打开摄像头拍照或者录制vlog,这已经是我们观看、记录和表达世界的渠道。

但是,如果说在你毫无察觉的时候,手机摄像头就被开启用来监视你的生活,这可能就是现代的《楚门的世界》。

现在,这种如果,出现了一点成为现实的可能。

据外媒报道,Checkmarx的安全研究团队发现了安卓手机的漏洞,攻击者通过访问手机存储空间就可以绕过Android权限,在不需要获取用户同意的情况下,就可以远程控制手机进行远程拍照、录制视频、监视对话。

Checkmarx尖端软件漏洞研究团队新成果,Google和三星手机漏洞可通过相机监视用户

研究团队说有漏洞就真的有漏洞吗?是不是危言耸听?首先,我们来看看Checkmarx的安全研究团队是什么来头。

Checkmarx是以色列的一家高科技软件公司,也是世界上最著名的源代码安全扫描软件Checkmarx CxSuite的生产商。Checkmarx被提名为2019年Gartner应用安全测试魔力象限的领导者,在应用安全领域市场领导者类别获《网络防御》杂志2019年Infosec奖,曾赢得年度应用安全解决方案奖。

其安全研究团队对Amazon的Alexa,Tinder,LeapFrog LeapPad等产品的尖端软件漏洞研究,《早安美国》新闻,《消费者报告》和《财富》在内的知名媒体皆发文报道,引发行业关注。

这次,Checkmarx的安全研究团队在研究Google Pixel 2XL和 Pixel 3 手机上的谷歌相机app(Google Camera)时,发现了几个漏洞,这些漏洞都是因为允许攻击者绕过用户权限的问题引起的。另外,三星相机也存在这一漏洞。

而此前,研究团队还披露亚马逊的Alexa和Tinder存在这个问题。

仅仅考虑到Google和三星手机的覆盖范围,这些漏洞可能会对数亿用户产生影响,甚至是威胁。

不寒而栗:恶意应用悄无声息地拍照、录像、偷听……

这个漏洞被命名为CVE-2019-2234,它本身允许一个恶意应用程序远程从摄像头、麦克风和GPS位置数据获取输入。能够做到这一点的影响非常严重,以至于Android开源项目(AOSP)专门拥有一组权限,任何应用程序都必须向用户请求这些权限并获得许可,然后才能启用这类操作。

Checkmarx的研究人员所做的就是创建一个攻击场景,该攻击场景滥用了谷歌相机应用本身来绕过这些权限。为此,他们创建了一个恶意应用程序,利用了最常请求的权限之一:存储访问。

恶意应用请求的权限仅是“存储访问”

“这个运行在Android智能手机上的恶意应用程序可以读取SD卡,”Yalon说,“它不仅可以访问过去的照片和视频,而且利用这种新的攻击方法,可以随意拍摄新的照片和视频。”

恶意应用悄无声息地启动了手机的视频录制

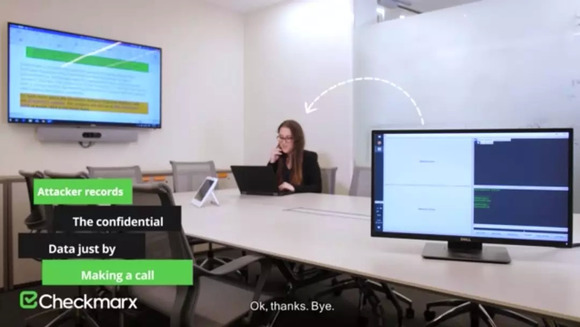

恶意应用远程录制通话

攻击者如何利用Google Camera应用程序的漏洞?

Checkmarx通过开发一个恶意应用程序创建了一个概念验证(PoC)漏洞。这是一个天气APP,在谷歌应用商店中一直很流行。除了基本的存储访问权限外,这个应用程序不需要任何特殊的权限。该应用程序不太可能引起用户的警觉,因为只需请求这样一个简单、普通的许可。毕竟,人们习惯质疑不必要的、广泛的许可请求,不会去质疑一个单一、常见的许可请求。

然而,这个应用程序远非无害。它分为两部分,一部分是运行在智能手机上的客户端应用程序,另一部分是与之连接的命令和控制服务器,以执行攻击者的命令。

安装并启动应用程序后,它将创建与该命令和控制服务器的持久连接,然后等待指令。关闭应用程序并不会关闭服务器连接。

攻击者可以发送什么指令,导致什么操作呢?这份长长的清单可能会让你不寒而栗:

Google Camera应用程序漏洞披露时间表

近日谷歌和三星联合发布了这一信息,以确保两家公司都已发布漏洞补丁。然而,漏洞信息是从7月4日开始披露的,Checkmarx向谷歌的Android安全团队提交了一份漏洞报告,这才开始了幕后的揭露。

7月13日,谷歌最初将漏洞的严重程度设置为中等,但在Checkmarx进一步反馈之后,严重程度在7月23日被调为“高”。

8月1日,谷歌证实了这些漏洞影响了更广泛的Android生态系统,其他智能手机厂商也受到了影响,并发布了CVE-2019-2234。

8月18日,谷歌联系了多家供应商;8月29日,三星证实该漏洞影响了他们的设备。

谷歌回应已提供补丁,安全专家:“简直令人瞠目结舌”

谷歌回应:已向所有合作伙伴提供补丁

在媒体联系谷歌后,一位发言人表示:“我们很感谢Checkmarx提醒我们注意到这一漏洞,并与谷歌和Android的合作伙伴合作,协调信息披露。通过2019年7月Google Play商店发布的Google Camera 应用程序的更新,受影响的谷歌手机已经解决了该问题。我们也已经向所有合作伙伴提供了该补丁。”

然而,该漏洞的披露被推迟到谷歌和三星都发布了补丁之后,所以,如果你的相机应用程序有最新版本,一定要更新到最新版本以免受攻击的威胁。

此外,更新到最新版本的Android操作系统,确保你的手机已经应用了最新可用的安全补丁,并建议为设备使用最新版本的相机应用程序,以降低风险。

安全专家意见:“简直令人瞠目结舌”

我们询问了安全专家Ian Thornton-Trump,他对这一漏洞的严重性有何看法,以及该漏洞将如何影响到更广泛的智能手机安全。

Thornton-Trump说:“当我读到这份关于相机应用程序有多么脆弱的报告时,我简直惊掉下巴。这听起来不像是一个漏洞,而更像是一个具有全功能间谍软件的高级持续威胁(APT)。”

实际上,Thornton-Trump注意到,如果安全研究人员是黑帽,他们可以很容易地将这项研究变现,获得数十万美元。他说:“多亏Checkmarx研究人员的出色工作和正直人格,现在所有安卓用户都更安全了。”

Thornton-Trump对谷歌很快发布了补丁感到高兴,但他表示,由于漏洞的严重性和全面性,“谷歌也是时候让 ‘Project Zero’的一些能力深入到Android操作系统本身了。”

“毫无疑问,大量被披露的Android漏洞正在损害Android的品牌。最近的‘白屏死机’问题也不利于公司的声誉。谷歌需要做更多的工作来保证用户信任Android设备的安全性和保密性。与此同时,任何需要保护的人都应该马上更新系统,”他说:“如果你因设备老化或缺乏制造商支持而无法更新设备,那么就该换台新设备了。”

来源:forbes等