仅利用环境Wi-Fi信号和普通的智能手机就能穿透墙壁,窥探墙内人的移动。

来源:arXiv

编辑:肖琴、木青

无线设备无处不在,无论是在家中,办公室里,还是在街上,人们沐浴在几千赫兹甚至太赫兹的射频频率中。

这些看不见的传输有许多穿过我们的身体,而其他的则携带着关于我们的位置、运动和其他生理特征的信息。当人们移动时,这个频率场也会随之扭曲,随着移动反射和折射波。

这给了研究人员一个有趣的想法。从理论上讲,应该可以利用这种不断变化的电磁场来确定人体的位置、行为和移动。

实际上,已经有研究人员开发了利用Wi-Fi“穿墙透视”的成像系统。但这些系统也有缺点。比如,它们依赖于所涉及的Wi-Fi发射器的确切位置,并且需要登录到网络以来回发送已知的信号。

对于普通的窥探者而言,要知道这些很难,他们通常只能访问到现成的Wi-Fi嗅探器,比如内置在智能手机中的嗅探器。这种设备很基本,除了嗅探到存在Wi-Fi网络之外,基本无法窥探关起门的屋内的任何细节。

现在,加州大学圣巴巴拉分校的Yanzi Zhu,芝加哥大学的Zhujun Xiao以及他们的同事开发了一种新的方法,让“穿墙透视”变得无比简单:他们找到了一种利用环境Wi-Fi信号和普通的智能手机穿透墙壁看到墙内的方法。

他们在arXiv上公开了论文“Adversarial WiFi Sensing”。研究人员表示,这种新技术可以造成前所未有的隐私侵犯,他们称这是一种对抗式定位攻击(adversarial localization attack),“动机不良的攻击者仅仅使用智能手机,利用周围WiFi信号的反射,就可以在墙外对个人进行定位和跟踪。”

研究人员表示在11个真实世界的地点用实验验证了这种攻击,并以较高的精度显示了用户跟踪。

使用被动WiFi进行定位攻击

在这篇论文中,我们研究了对抗式WiFi感知对位置隐私威胁的一般问题,并实验验证了使用被动WiFi(passive WiFi)感知进行对抗性定位攻击的可行性。这个研究侧重于用户的对抗性定位和跟踪,不同于以前的侧重于感知用户姿势、情绪或身体状况的研究。

我们的攻击场景只需使用普通硬件进行被动推理,因为主动射频发射器容易被检测到。

本研究的贡献如下:

首先,我们从人体对环境WiFi信号的阻挡和反射中识别出位置隐私的风险。

其次,我们提出两个步骤的方法,用于对抗性定位和跟踪房间内的移动目标。

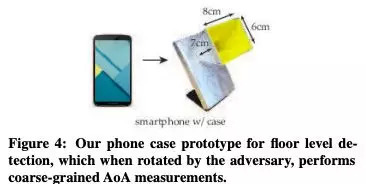

第三,我们在普通智能手机上实现了攻击系统的原型,并在11个不同的环境中验证了攻击的可行性和准确性,包括办公楼和住宅楼。

最后,我们提出并评估了三种不同的防御方法,包括地理隔离WiFi信号、限制WiFi信号速率和信号混淆。

两个步骤:定位和持续监控

先前的研究已经表明,通过分析射频(RF)的反射,软件系统可以根据不同的粒度级别“感知”用户。

这种攻击可以实现的关键因素就是无处不在的环境射频辐射。无论是路由器、笔记本电脑,还是新的物联网设备,比如语音助理、摄像头、智能门铃、智能家电等,WiFi设备都在不断地传播无线信号。观察这些环境信号足以得到足够的信息来感知和跟踪用户。

在我们的提出的攻击方法中,为了精确定位和跟踪用户,攻击者首先要分析环境WiFi发射以确定建筑物内静态WiFi发射器的位置。我们把这些发射器称为锚固装置(anchor device)。它们发出的WiFi信号有效地在每个房间内形成一个密集的“隐形”绊网,攻击者可以利用它监视家里/办公室里用户的存在和移动。

攻击可以分为以下两个步骤:

第一步:定位目标建筑物内的锚固装置。

关键的想法是利用被嗅探的WiFi包的接收信号强度(RSS)与从锚装置到嗅探器的距离之间相关性,并根据在不同位置观察到的RSS来估计锚装置的位置。

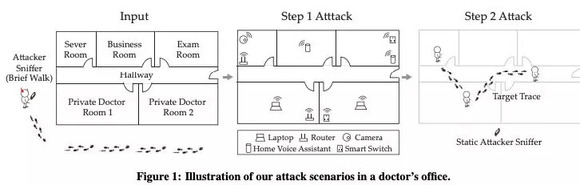

这样,攻击者可以在目标位置外测量(比如在办公楼的公共走廊,或在房屋外),使用一个标准嗅探器设备就可以被动接收房间内WiFi设备的传输,如图1所示。

图1:攻击一个医生办公室的场景

由于WiFi数据包不加密源和目的地MAC地址,因此攻击者可以为每个WiFi设备收集数据包,甚至可以从数据包中推断出设备类型。

然后,攻击者利用这些嗅探包的RSS值(沿着行走路径测量到的值)来定位每个对应的WiFi设备。攻击者甚至可以使用机器人或无人机来测量。

第二步:持续目标监控。

接下来,攻击者将一个固定的WiFi嗅探器偷偷放到受害者的家/办公室外面,以持续监控WiFi传输。利用被检测到的WiFi设备作为锚装置,攻击者可以从信号中提取出细微的变化,以识别和跟踪目标如何在室内的各个房间中移动。

这里的关键是,当移动时,目标用户将阻挡或反射附近锚装置在同一房间发送的WiFi信号,从而触发攻击者捕获的信号变化。因此,根据嗅探信号的变化,攻击者可以根据所触发的锚装置的位置来推断目标的位置。

上述攻击在实践中很容易发起。然而,要想精确地定位和跟踪具有挑战性,因为攻击者为了优先考虑隐身,只使用被动嗅探。

此外,由于攻击者只能观察到“墙后”的WiFi信号,捕获的信号是从多个路径聚合的,因此非常复杂并且难以建模。一个成功的攻击设计需要强大的定位算法,以解决这种复杂性和因缺乏地面实况参考点的测量,从而校准用于定位的传播模型。

实验评估攻击效果

第一步攻击的效果

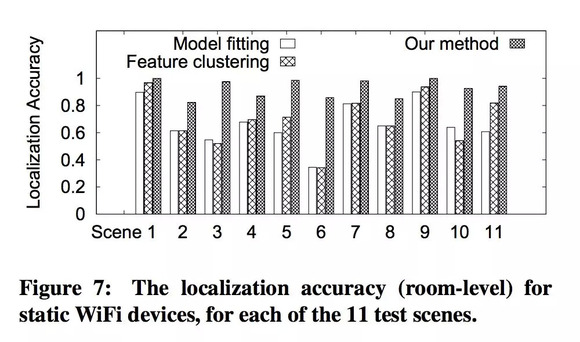

为了评估第一步的攻击,我们处理了所收集到的RSS跟踪,用以检测和定位目标区域中的固定WiFi设备,并将结果与事实进行比较。图7是11个测试场景中的每一个WiFi设备的平均定位精度。我们比较了使用和不使用数据筛选的RSS模型拟合的性能,以及应用中所提出的特征聚类时的性能。

从这个实验中,我们得到两个关键性的观察。

首先,“盲目地”将RSS测量值馈送到模型拟合中会导致大量的定位误差。在11个测试场景中的5个场景中,攻击者将超过40%的WiFi设备放置在错误的房间,从而为步骤2攻击提供了错误的锚装置。

其次,我们提出的数据筛选显著提高了定位精度。对于90%以上的情况,设备都可以放置在正确的房间。我们使用细粒度数据采样的设计也优于粗糙的、基于特征聚类的过滤。

第二步攻击的效果

对于我们的第2步攻击,我们尝试了不同类型的目标活动和动作。

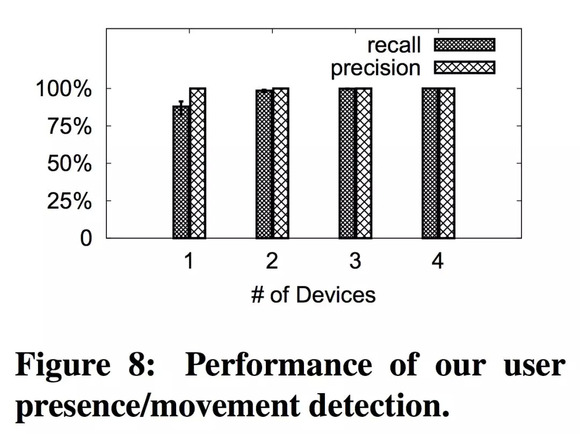

检测房间中的用户存在。图8描述了在我们的测试场景中,基于12小时CSI记录中的用户存在/移动检测的CSI性能。我们根据房间中锚固装置的数量,得到了精度和召回值结果。我们的攻击探测器非常精确,在室内分别使用一个、两个和三个锚固装置时,召唤值分别为87.8%,98.5%和99.8%,三种情况下的精确值均为99.95%。但仅使用一个锚固设备,召回值较低,因为用户可能离设备更远,因此他的移动对嗅探的CSI信号带来的可观察影响就较少。随着房间内锚装置的增加,攻击覆盖范围也将迅速增大。

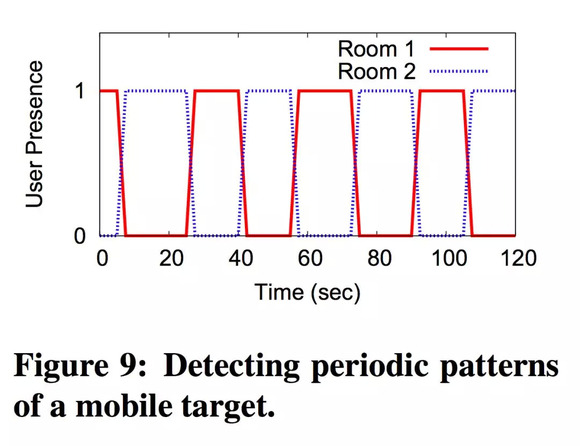

跟踪房间内的用户移动。我们的攻击还可以跟踪用户在房间内的移动。为了研究它的效果,我们首先做了一个对照实验:我们设计了两个连通房(1和2),每个房间有两个锚固装置。嗅探器放在房间1的外面。我们让一个人类用户在两个房间之间来回走动。图9显示了所检测到用户在两个房间的走动占比,表明我们的检测对人体运动非常敏感。

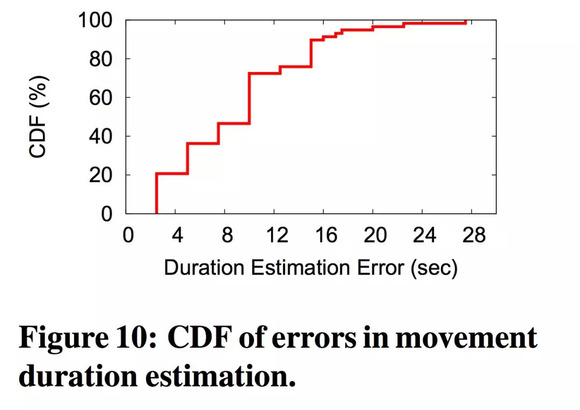

接下来,使用所有记录的CSI迹线,我们通过将每个检测到的、移动的持续时间与用户记录的地面实况值进行比较。以分析跟踪精度。图10显示了CDF的持续时间估计误差,其中80%的情况下,误差小于16秒。

WiFi设备的触发距离。如之前描述的那样,每个锚设备也具有触发距离。用户离锚点越近,他对信号传播(对嗅探器)的影响就越大。为了研究这种效应,我们在四个测试场景中进行了对照实验。这里的嗅探器放置在距离所有锚固装置10米的墙后面。

我们将运动模式分为两组:一是从锚点到嗅探器的直接链路移动;二是在锚点的一侧移动,这种移动将影响其到嗅探器的反射路径。我们的结果表明,第一种类型的运动会触发更多的信号变化。总的来说,触发范围约为3米(准确度为87.8%)。在5米处,准确度则下降到40%。

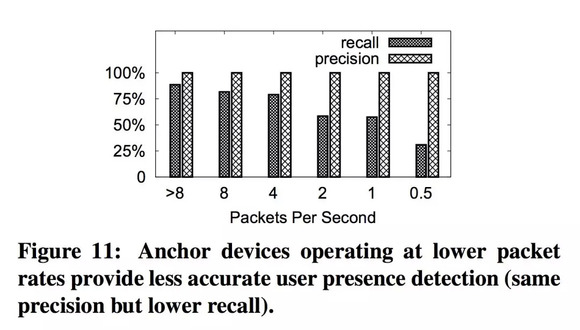

锚传输率的影响。上述结果假设锚设备处于活动模式。报告的CSI分组速率在8-11pps之间。为了研究锚包速率低于8pps的影响,我们对CSI跟踪进行了子采样,以模拟低包速率。图11显示了作为WiFi安全摄像机的分组速率功能中的探测召回和精度。在全速率(相当于11个百分点的CSI率)下,召回率为88.5%,在2pps时召回率降至58.4%,在0.5pps时则降至31%。但精度恒定在99.94%。这意味着某些WiFi设备在空闲时不能单独用于检测用户的存在。但是,由于设备在不同时间传输了数据包,攻击者可以聚合来自多个锚点的结果,以提高检测准确性。